Contenidos en este artículo

En el sector farmacéutico, la integridad de datos es un tema crítico que se ha vuelto cada vez más importante a medida que las empresas farmacéuticas dependen más de la tecnología y los sistemas de información para gestionar sus operaciones.

La integridad de los datos es fundamental para garantizar la calidad, la seguridad y la eficacia de los productos farmacéuticos, y cualquier falta de integridad en los datos puede tener consecuencias graves para la salud pública y para la empresa.

Este sector está altamente regulado por agencias gubernamentales como la FDA (Administración de Alimentos y Medicamentos de los Estados Unidos) y la EMA (Agencia Europea de Medicamentos). Estas agencias establecen estándares estrictos para garantizar la seguridad y eficacia de los medicamentos.

Para cumplir con estas regulaciones, las empresas farmacéuticas deben garantizar que los datos relacionados con la fabricación y distribución de sus productos sean precisos, consistentes y confiables.

Sin embargo, la gestión de grandes cantidades de datos de forma precisa y coherente puede ser un desafío, especialmente en un entorno en el que las empresas utilizan múltiples sistemas y aplicaciones para recopilar y analizar información.

Oswaldo Maza

Cercal Group

“Las Buenas Prácticas Documentales permiten garantizar la confianza en la Data que se está presentando en cualquier documento”

¿Qué es la Integridad de Datos?

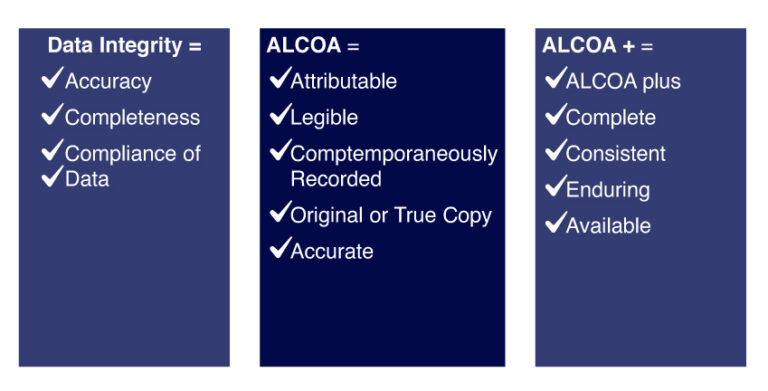

Ahora bien, antes de seguir por este recorrido aclaremos lo que es la integridad de datos. Se refiere a la calidad de los datos y a la garantía de que los datos sean precisos, completos, consistentes, confiables y estén disponibles para su uso cuando se necesiten. En términos simples, la integridad de datos se trata de asegurar que los datos sean correctos y confiables.

La integridad de datos es fundamental en cualquier sector que maneje grandes cantidades de datos, incluido el sector farmacéutico. En el sector farmacéutico, la integridad de los datos es crucial para garantizar la seguridad y eficacia de los productos farmacéuticos, así como para cumplir con las regulaciones y normas aplicables.

La falta de integridad de datos puede tener graves consecuencias, como la toma de decisiones erróneas, pérdida de datos y de la confianza del cliente, la violación de las regulaciones y la sanción por parte de las autoridades reguladoras. Por lo tanto, la integridad de datos es una prioridad para cualquier organización que busque mantener altos estándares de calidad y seguridad.

ALCOA+ y la Integridad de Datos

En la década de 1980, la empresa Alcoa introdujo un programa conocido como ALCOA+, el cual se convirtió en un estándar en la industria farmacéutica y de dispositivos médicos para garantizar la integridad de los datos.

ALCOA+ se trata de un conjunto de criterios que establecen la base para garantizar la integridad de los datos en la industria farmacéutica y de dispositivos médicos. La adopción de estos criterios puede ayudar a las empresas a tomar decisiones más informadas, mejorar la calidad de los productos y procesos, y cumplir con los requisitos normativos.

Acrónimo de ALCOA+

- Atribuible: los datos deben ser rastreables hasta la fuente original y ser asignados a una persona responsable de su gestión.

- Legible: los datos deben ser claros y legibles para cualquier persona autorizada a acceder a ellos.

- Contemporáneo: los datos deben ser registrados en el momento en que se generan.

- Original: los datos deben ser el registro original o una copia autorizada.

- Exacto: los datos deben ser precisos y reflejar fielmente lo que se registró.

- Completo: los datos deben incluir toda la información necesaria para su comprensión y para demostrar la conformidad con los requisitos reguladores y de calidad.

Estos criterios son aplicables a lo largo del ciclo de vida de los datos, desde la captura hasta el análisis y la eliminación. Los métodos de gestión de datos y los sistemas que cumplen con estos criterios pueden garantizar la integridad de los datos y reducir los riesgos asociados con errores humanos, mala calidad de los datos y pérdida de información crítica.

Al adoptar los criterios ALCOA+, las empresas pueden mejorar su capacidad para tomar decisiones informadas, mejorar la calidad de los productos y procesos y cumplir con los requisitos normativos. Además, la implementación de estos criterios puede proteger a las empresas de sanciones financieras y de la pérdida de la confianza de los clientes y los reguladores.

Evita Datos Comprometidos: Métodos para Garantizar la Integridad de Datos

Para garantizar la integridad de los datos en la industria farmacéutica, existen normativas y regulaciones específicas. La FDA, por ejemplo, exige que los datos críticos se almacenen de manera segura y se protejan contra la pérdida y la eliminación no autorizada.

Además, la FDA requiere que se realice un análisis de riesgos para determinar los posibles riesgos para la integridad de los datos y que se implementen medidas de mitigación adecuadas.

A continuación se presentan algunos de los métodos más comunes utilizados para garantizar la integridad de los datos en el sector farmacéutico.

La aplicación de estos métodos, junto con otras prácticas y procedimientos, es esencial para asegurar la calidad y seguridad de los datos y para tomar las mejores decisiones basadas en datos precisos y confiables.

Métodos en la Integridad de Datos

- Validación de datos. La validación de datos es una práctica que consiste en verificar que los datos sean correctos y precisos. Para ello, se utilizan herramientas y procedimientos que permiten identificar y corregir errores en los datos.

- Gestión de datos. La gestión de datos es el proceso de organización y administración de los datos. Esto incluye la definición de estándares y procedimientos para la captura, almacenamiento, procesamiento y eliminación de datos.

- Copias de seguridad. La realización de copias de seguridad es una práctica importante para garantizar la integridad de los datos. Las copias de seguridad permiten restaurar los datos en caso de pérdida o daño de los datos originales. Las copias de seguridad deben ser realizadas con regularidad y almacenadas de forma segura para evitar la pérdida o el robo de los datos.

- Integridad referencial. La integridad referencial es un conjunto de reglas que asegura que los datos relacionales en una base de datos sean coherentes y precisos. La integridad referencial se logra mediante la definición de relaciones entre las tablas de una base de datos y la aplicación de reglas de integridad que aseguren que los datos relacionales sean precisos y consistentes.

- Análisis de riesgos. El análisis de riesgos es una práctica que permite identificar y evaluar los riesgos asociados con la integridad de los datos. El análisis de riesgos permite desarrollar medidas para minimizar los riesgos y mejorar la integridad de los datos.

- Protección de datos. La protección de datos es un conjunto de prácticas y procedimientos que permiten proteger los datos de accesos no autorizados, pérdida o robo. La protección de datos incluye la implementación de medidas de seguridad, como contraseñas, sistemas de encriptación y autenticación.

Desafíos en el Sector en Torno a Data Integrity

En la gestión de datos farmacéuticos, enfrentamos desafíos significativos. La consistencia en la terminología y formatos es esencial, ya que la recopilación de datos por diversas personas en distintos departamentos y sistemas puede llevar a inconsistencias.

Estas discrepancias complican la integración y análisis de datos, afectando su calidad e integridad. Los errores humanos, inherentes a nuestra naturaleza. Pueden introducir datos inexactos o incompletos, comprometiendo la integridad referencial de los datos, una tarea compleja sin las herramientas adecuadas.

La gestión de datos en tiempo real es otro desafío crucial. La constante evolución en la investigación y desarrollo de nuevos medicamentos. Requiere una captura, almacenamiento y procesamiento de datos eficaces en tiempo real para facilitar decisiones críticas sobre la seguridad y eficacia de los medicamentos. La calidad de los datos es, por tanto, un aspecto fundamental.

Datos de baja calidad pueden llevar a decisiones erróneas, resultando en la producción de medicamentos peligrosos. Es imperativo implementar medidas para asegurar la calidad de los datos, incluyendo su validación y verificación.

La protección de datos es igualmente crítica. Los datos de pacientes y ensayos clínicos deben manejarse con confidencialidad y seguridad para proteger la privacidad. Es esencial realizar copias de seguridad de los datos regularmente para protegerlos contra pérdidas y eliminaciones no autorizadas.

Estos desafíos subrayan la importancia de adoptar prácticas rigurosas de integridad de datos. Para mantener la confianza en los procesos farmacéuticos y garantizar la seguridad del paciente.

¿Cómo hacer Frente a estos Desafíos?

Para enfrentar los desafíos de integridad de datos, se han creado soluciones que protegen, mantienen y aseguran la precisión de los datos almacenados. Estas incluyen la protección de datos originales, procesamiento preciso de datos críticos. Y apoyo en la captura, eliminación, gestión, registro, seguridad, transferencia y validación de datos.

Cercal Group ofrece soluciones específicas para la industria farmacéutica, ayudando a cumplir con regulaciones y estándares. Esto abarca desde la implementación de políticas de seguridad de datos y validación de sistemas informáticos. Hasta el monitoreo continuo de la integridad de los datos.

Cercal ayuda a desarrollar políticas claras, definir roles, implementar controles de acceso, y capacitar en mejores prácticas de gestión de datos. También valida sistemas informáticos para asegurar su conformidad con estándares del sector, cubriendo todas las etapas del ciclo de vida del software.

Cercal se posiciona como un aliado estratégico. Ofreciendo herramientas para la gestión y procesamiento de datos, auditorías internas, y análisis de riesgos para garantizar la integridad de los datos en la industria farmacéutica, facilitando la toma de decisiones informadas.

Validación y Seguridad en Sistemas Computarizados para la Industria Farmacéutica

Hoy día es cada vez más frecuente que las industrias, utilicen las normativas sistemas computarizados; para el análisis, control y manejo de datos. De esta forma pueden realizar una gestión más rápida y eficiente de todos sus productos y recursos.

Sin embargo, este tipo de sistemas deben ser validados, confiables y seguros. Para así poder garantizar la integridad de los datos y evitar riesgos que pongan en peligro la reputación de la empresa.

Uno de los ámbitos donde el uso de los sistemas computarizados requiere de un mayor control, validación, análisis y protección de los datos es en la industria farmacéutica. Este tipo de empresas debe cumplir con diversas normativas nacionales e internacionales que garanticen la calidad y correcta producción, almacenamiento y distribución de sus productos.

Normativas Internacionales de Sistemas Computarizados Por Entidades

OMS

De acuerdo con las exigencias de la Organización Mundial de la Salud (OMS); la industria farmacéutica debe cumplir con un control riguroso en la calidad de sus hardware/software, ambientes y personal.

Esto comprende un análisis de las redes de trabajo, la realización de copias de seguridad y documentación de todos los procesos, el empleo de sistemas de alarma emergentes, el cumplimiento de los controles de acceso a los sistemas computarizados y la supervisión constante de estos.

FDA – CFR 21 Pt.11

Según el Código de Regulaciones Federales de EE.UU., la industria farmacéutica debe establecer y cumplir con las normativas vinculadas con las acciones realizadas con una firma electrónica. P

ara ello es indispensable que solo el personal autorizado tenga control de acceso a los sistemas informáticos abiertos o cerrados y que se cumpla con el monitoreo de los equipos que trabajan con sistemas electrónicos. Además, el personal debe estar capacitado y calificado para el mantenimiento y uso de estos sistemas.

ISPE GAMP5

La ISPE en su Manual de Buenas Prácticas de Fabricación Automatizadas (GAMP5) presenta un conjunto de directrices para cumplir con la validación del uso de sistemas computarizados en el que se debe lograr la comprensión del proceso y los productos.

Para ello se debe involucrar al personal y a los proveedores en el análisis y manejo de los datos del sistema clarificando roles y responsabilidades. Además, estos procesos deben enfocarse en la seguridad del paciente, la calidad del producto y la integridad de los datos.

Cumple con las normativas y regulaciones involucradas en el manejo de productos

Para cumplir con estas y muchas otras normativas Cercal ofrece la validación y certificados de sistemas computarizados o integridad de datos en la industria farmacéutica.

Con garantías para la integridad de los datos de tu compañía y capacitación del personal. Cada una de las fases llevadas a cabo para nuestro plan de validación son robustas, sostenibles, seguras y de la mejor calidad.

Raúl Quevedo

COO Cercal Group

“Las Buenas Prácticas Documentales han pasado a ser una exigencia en el proceso de inducción de cualquier trabajador en una planta farmacéutica”